WordPress 워드프레스 4.8 “에반스” (Evans) 정식 버전 릴리즈에 기여를 해서 Contributor 로 등록되었습니다 ^^

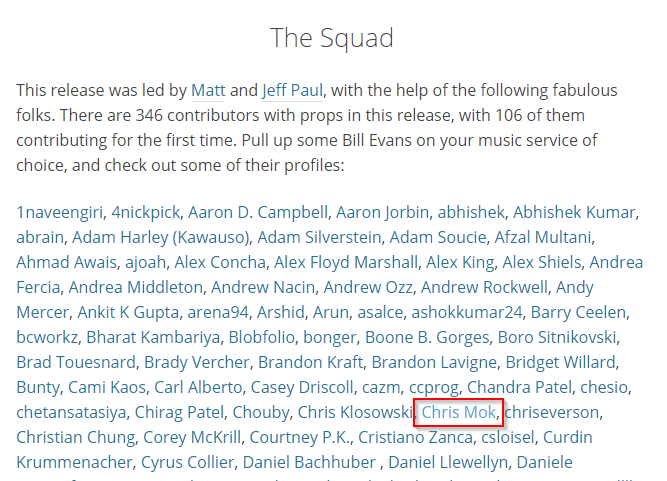

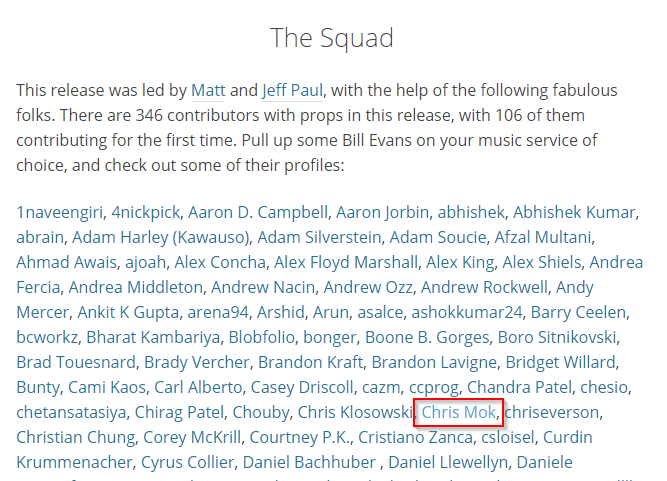

아래는 워드프레스(WordPress) 4.8 버전을 릴리즈 하는데 기여한 분(Core Contributor)들의 리스트입니다 ^^

WordPress 워드프레스 4.8 “에반스” (Evans) 정식 버전 릴리즈에 기여를 해서 Contributor 로 등록되었습니다 ^^

아래는 워드프레스(WordPress) 4.8 버전을 릴리즈 하는데 기여한 분(Core Contributor)들의 리스트입니다 ^^

때로는 텍스트 베이스의 주소만 가지고 주소변환을 통해 구글맵을 표시해 주고 싶을 때가 있습니다. 그런 경우 간단히 사용할 수 있는 코드를 공유합니다.

<span class="need_to_convert"> NSW, Australia </span>

먼저 위와 같이 주소를 wrapping 한 부분이 필요하고요,

jQuery(document).ready(function($) {

$("span.need_to_convert").each(function(){

var embed_iframe = '<iframe width="400" height="350" frameborder="0" scrolling="no" marginheight="0" marginwidth="0" src="https://maps.google.com/maps?q=' + encodeURIComponent( $(this).text() ) + '&output=embed"></iframe>';

});

$(this).html(embed_iframe);

});

저는 한 페이지에 여러개가 있을 경우를 대비해 jQuery를 이용해 Wrapper 의 클래스(need_to_convert)로 싸그리 찾아서 구글맵(Google Mpas) iFrame 으로 변환해 주었습니다.

실제로 위의 코드를 적용한 페이지입니다. -> 클릭

Dedicated Server 와 VPS 를 여러개 이용해서 400여개의 사이트를 운용하면서 알게된 내용을 공유합니다.

보통 해킹이 되면 해킹 코드가 들어있는 새로운 파일이 생기거나 기존 파일에 해킹 코드를 삽입하는 경우들이 있습니다.

특히나 워드프레스(WordPress)의 경우 코어를 업데이트를 해주지 않으면 해킹의 위험에 노출되기 쉽습니다.

SSH 로 서버에 접속을 하여 해킹된 계정의 Document Root 경로로 이동합니다. 이동 후 아래의 커멘드를 치면

find . -mtime -2 -ls

find 로 파일을 찾는 명령어 입니다. -2 부분은 2일 전부터 수정된 파일을 검색합니다. 4일전부터 수정된 모든 파일을 검색하고자 한다면 -2를 -4로 변경후 명령어를 수행하면 됩니다.

검색 결과는 위처럼 나오게 되며 해당 파일을 열어서 확인 작업을 하셔서 해킹 코드를 제거하면 되겠습니다.

위 방법으로 모든 해킹 코드를 제거하기는 쉽지 않지만 제 경험상으로 봤을때 이런 저런 방법으로 하다가 잘 안될때 사용하시기에 좋은 방법이라 생각됩니다.